Pentest

Identificação de falhas e tratativas de brechas que comprometem a segurança dos dados da sua empresa

Um sistema de gestão de segurança proativa proporciona um ambiente onde cibercriminosos não têm vez!

Para saber quais as ferramentas, softwares, sistemas e websites do seu ambiente de tecnologia que podem ser invadidos por um cibercriminoso e as formas que isso pode ocorrer, é ideal avaliar a maturidade de segurança de um ponto de vista técnico avançado de todo seu ambiente

Cadeia de Processos OWASP

Pentest

Conhecido como teste de intrusão, a solução busca a exploração de falhas e vulnerabilidades identificadas no decorrer do projeto.

As primeiras etapas que compõem essa ação são o reconhecimento da infraestrutura de TI e a varredura e identificação de falhas e vulnerabilidades.

A partir daí, inicia-se a fase de simulação do ataque. O resumo

dos resultados encontrados e as recomendações de solução

também são entregues em forma de relatório.

Cadeia de Processos PTES

RECONNASSANCE

Seleção das ferramentas necessárias durante um pentest. Definir as seguintes ferramentas são obrigatórias para concluir um pentest com os resultados esperados.

INTELIGENCE GATHERING

Nesta etapa de INFORMATION GATHERING são também utilizadas técnicas e ferramentas de inteligência, aumentando o levantamento de informações para a execução do pentest.

TOP TEN EXPLORATION

Etapa onde é executado as análises com as ferramentas definidas e informações coletadas anteriormente para que seja possível analisar e avaliação dos riscos.

EXPLORATION

Após efetuar as análises de falhas e vulnerabilidades identificadas, a etapa de exploração consiste na aplicação e desenvolvimento de códigos para evidenciar testar vulnerabilidades e falhas.

POST ESPLORATIONS

Etapa realizada quando há sucesso na intrusão de sistemas, serviços, aplicações, entre outros. Nela é realizado atividades de enumeração interna ou um simples “whoami”, por exemplo.

REPORT

São geradas informações detalhadas de todo a cadeia do processo dos projetos. Apresentadas então relatórios gerenciais e relatórios técnicos para as devidas apresentações.

Tipos de PENTEST

White box

Todas as informações do cliente sobre a rede, servidores, banco de dados e sistemas que estão inclusos no escopo do teste de invasão, e demais informações de acesso são fornecidas para que possam ser realizados testes extensivos e com maior abrangência. Testes White Box são conhecidos por analisar aplicações web, infraestruturas internas onde a configuração do servidor e o próprio código-fonte são auditados em busca de falhas de segurança que possam comprometer o serviço.

Black box

Nenhuma informação sobre os sistemas, arquiteturas ou demais é passada ao executor. É o tipo de análise mais próximo de um ataque externo, pois nenhuma informação vinda do cliente é fornecida ao analista de teste. Sendo assim, todo e qualquer tipo de informação para a realização de um teste Black Box é adquirida através de técnicas específicas de hacking sobre os serviços disponíveis do alvo, identificando assim as vulnerabilidades e os possíveis danos causados por um ataque mal intencionado.

Grey box

É uma mistura entre modalidades anteriores, informações básicas são fornecidas ao executor, tendo uma limitação nas informações recebidas. Um bom exemplo de teste Grey Box são aqueles direcionados para analisar possíveis falhas de segurança em uma aplicação externa.

Após identificar o tipo de pentest a ser realizado, também categorizamos os tipos de projetos de acordo com as descrições abaixo:

Teste Interno

Este tipo de teste é realizado dentro da infraestrutura do cliente com uma ótica de um funcionário interno, é dimensionado em função do número e tipos de ativos no escopo.

Teste Externo

É realizado a partir de origens externas, os ataques e técnicas utilizadas a este serviço é dimensionado em função do número de filiais e demais localidades da organização.

Teste por aplicação

Este teste é dimensionado de forma específica, que pode ser feito internamente ou externamente, com foco em apenas a aplicação.

Metodologias

As metodologias são descritas por organizações Internacionais ou projetos e fundações Open Source, de comunidade aberta. Estes projetos têm um alto padrão de qualidade, permite muitos desenvolvimentos e estabelece padrões a serem seguidos. Nós da ATHENA SECURITY seguimos como embasamento as metodologias descritas abaixo:

Projeto desenvolvido para ter maior abrangência em todas as etapas de um Pentest, com sua ampla estrutura de execução permite aos profissionais seguirem padrões.

Trata-se do Projeto mais conhecido em Cyber Segurança de aplicações WEB, com ferramentas desenvolvidas exclusivas para testes WEB permite e estabelece diversos testes em aplicações ou web-sites.

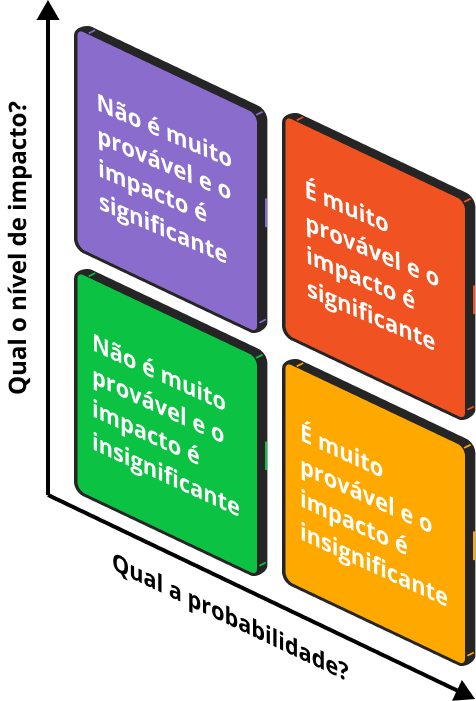

Matriz de risco detalhada

O processo de análise de matriz de risco é efetuado e descrito na documentação elaborada. Existe definido um padrão para análise, mantendo e adequando ao nosso padrão de qualidade.

A matriz de risco é gerida a partir de duas vertentes para análise, sendo então uma prática de fácil análise. A análise para sua colocação no gráfico só pode ser efetuada de acordo com sua identificação. Sendo seguido uma pontuação de “0 à 10” para cada vertente.

De acordo com a descrição efetuada para nossa matriz de risco, as vulnerabilidades e falhas se adequaram no gráfico seguindo o processo em quatro etapas:

- Entender o Contexto;

- Identificar Risco;

- Analisar/Avaliar Risco;

- Tratar Risco.

Social Engineering

Proteger sua empresa contra ameaças cibernéticas é essencial para garantir a integridade, confidencialidade e disponibilidade dos dados. O Social Engineering é uma das principais formas de ataque utilizadas pelos hackers atualmente. Para ajudar a proteger sua empresa, oferecemos um serviço especializado em segurança da informação que inclui treinamento para funcionários, medidas técnicas de proteção e estratégias personalizadas para minimizar o risco de ataques de Social Engineering.

Entre em contato conosco agora e comece a proteger sua empresa contra as ameaças cibernéticas.

Phishing Attack

O phishing attack é uma ameaça cibernética cada vez mais comum e perigosa para as empresas. Para ajudar a proteger sua empresa, oferecemos um serviço especializado em segurança da informação que inclui medidas preventivas e reativas contra este tipo de ataque. Nossa equipe qualificada irá ajudá-lo a identificar os pontos fracos da sua empresa e desenvolver uma estratégia personalizada para minimizar o risco de phishing attacks. Oferecemos treinamento para seus funcionários, implementamos medidas técnicas de proteção e monitoramos sua rede e sistemas para detectar atividades suspeitas. Não corra o risco de perder dados importantes ou sofrer danos à sua reputação. Proteja sua empresa com nosso serviço de segurança da informação especializado em phishing attacks.

Entre em contato conosco agora e comece a garantir a proteção dos seus dados e sistemas.

Relatório e Reporte

Após identificar todas as vulnerabilidades, a equipe de segurança coleta as evidências das falhas de segurança e gera um relatório reportando todos os pontos da aplicação que apresentam brechas, como má configuração de softwares, falta de atualização do sistema, falhas na rede etc. Além disso, são apontados todos os danos que cada falha pode causar à empresa. Com isso, é preciso prosseguir com as etapas de correção dos problemas.

Ao contrário de uma invasão real, a simulação do pentester não causa nenhum dano à empresa contratada. Ela tem total ciência da varredura que será feita em seu site e concede autorização para tal. O objetivo é evidenciar falhas identificadas a partir de vulnerabilidades que representam um risco de segurança em sua página e que os problemas sejam corrigidos evitando então danos reais.

Nós, da Athena Security, entregamos dois documentos, uma apresentação executiva e o relatório técnico.

- Um contém todas as informações detalhadas e técnicas das atividades e tarefas executadas.

- Já o outro contém métricas, informações de riscos, gráficos onde mostram informações numéricas, sendo seu objetivo detalhar.

Fale com Athena Security